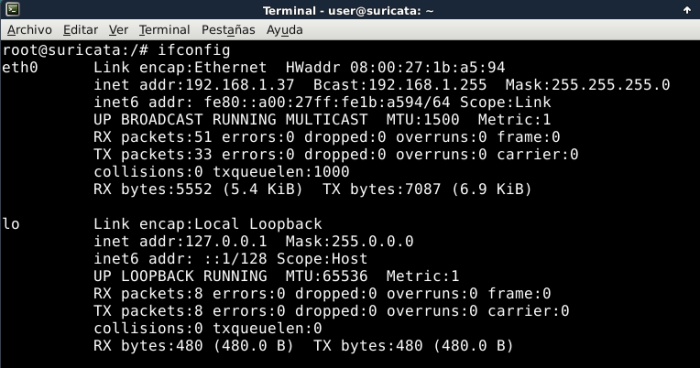

Interfaces de red

Para comprobar las interfaces de red disponibles, ejecuta:

ifconfig

Ahora puedes ver cuál quieres que Suricata utilice, para el analisis del tráfico de la red.

Para arrancar el motor Suricata e incluir la interface de red de tu preferencia, ejecuta:

Para testear los posibles errores, se recomienda añadir –init-errors-fatal

sudo suricata -c /etc/suricata/suricata.yaml -i eth0 –init-errors-fatal

En lugar de eth0, puedes introducir la interface de red según tu configuración (eth0, wlan0, lo).

Para ver si el motor Suricata está ejecutándose correctamente y recibe e inspecciona el tráfico, ejecuta:

cd /var/log/suricata

Seguido por:

tail http.log

y:

tail -n 50 stats.log

Para asegurarse que la información mostrada se está actualizando en tiempo real, utiliza la opción –f delante de cada fichero .log.

tail -f http.log stats.log

tail -f fast.log

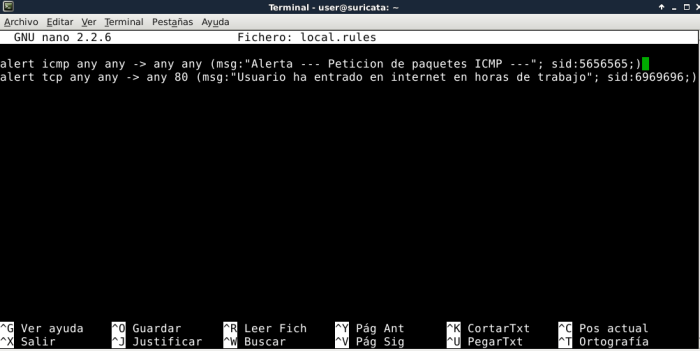

Añadiendo tus propias reglas

Si quieres crear tus propias reglas y usarlas con Suricata, esta guía te será de ayuda.

Comienza creando un fichero para tus propias reglas.

cd etc/suricata/rules

sudo nano local.rules

Escribe tu regla, y guarda los cambios (Ctrl. X , Y/S e Intro)

Ejemplo de regla/firma

Las firmas juegan un papel muy importante en Suricata. En la mayoria de las ocasiones la gente hace uso de los conjuntos de reglas existentes. Los más utilizados son Emerging Threats, Emerging Threats Pro y VRT.

El procedimiento de cómo instalar reglas ha sido descrito anteriormente en el apartado, Gestión de reglas con Oinkmaster.

Una regla/firma consiste en lo siguiente: acción, cabecera y opciones de regla.

Ejemplo de una firma:

Para más información sobre cómo crear reglas/firmas y configurarlas en Suricata, aquí.

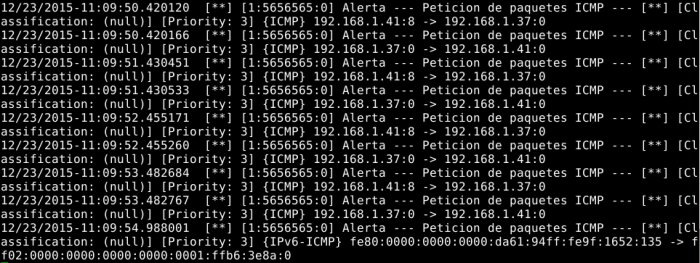

Detección del tráfico y alertas

Abre el fichero suricata.yaml:

sudo nano /etc/suricata/suricata.yaml

Y asegúrate que el fichero que has creado (local.rules, en el ejemplo) es agregado a la lista de reglas.

Ahora, arranca Suricata y observa si tu regla es cargada.

suricata -c /etc/suricata/suricata.yaml -i eth0

Si la regla que has creado falla al ser cargada (muestra un mensaje de error), revisa si has cometido algún error en algún lugar de la regla. Revisa detenidamente detalles como caracteres especiales, espacios, mayúsculas, etc.

Revisa también que los ficheros log, están habilitados en suricata.yaml.

Importante: En el caso que hayas corregido una regla y/o hayas modificado el fichero .yaml, tendrás que reiniciar el motor de Suricata.

Si ves que tu regla ha sido satisfactoriamente cargada, (no muestra ningún mensaje de error), puedes comprobar su funcionamiento, realizando la acción que hace que dicha regla se ejecute.

Para comprobarlo:

tail -f /var/log/suricata/fast.log

Si creases una regla de esta forma:

alert http any any -> any any (msg:»Do not read gossip during work»; content:»Scarlett»; nocase; classtype:policy-violation; sid:1; rev:1;)

La alerta debería ser así:

09/15/2011-16:50:27.725288 [**] [1:1:1] Do not read gossip during work [**] [Classification: Potential Corporate Privacy Violation] [Priority: 1] {TCP} 192.168.0.32:55604 -> 68.67.185.210:80

Si has llegado hasta este punto, tras la instalación y la configuración de Suricata, y todo funciona correctamente, a partir de ahora, únicamente tienes que crear todas aquellas reglas que necesites para analizar tu red y comenzar la fase de análisis de las alertas reportadas.

Pingback: Instalación y configuración de Suricata IDS/IPS – Parte 3 | bits y megas